-

21 man-machine interface

- человеко-машинный интерфейс

- интерфейс "человекмашина"

интерфейс "человекмашина"

(МСЭ-Т Q.1741).

[ http://www.iks-media.ru/glossary/index.html?glossid=2400324]Тематики

- электросвязь, основные понятия

EN

человеко-машинный интерфейс (ЧМИ)

Технические средства, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование.

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства, дисплеи.

[ ГОСТ Р МЭК 60447-2000]

человекомашинный интерфейс (ЧМИ)

Технические средства контроля и управления, являющиеся частью оборудования, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование (ГОСТ Р МЭК 60447).

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства и дисплеи.

[ ГОСТ Р МЭК 60073-2000]

человеко-машинный интерфейс

Средства обеспечения двусторонней связи "оператор - технологическое оборудование" (АСУ ТП). Название класса средств, в который входят подклассы:

SCADA (Supervisory Control and Data Acquisition) - Операторское управление и сбор данных от технологического оборудования.

DCS (Distributed Control Systems) - Распределенная система управления технологическим оборудованием.

[ http://www.morepc.ru/dict/]Параллельные тексты EN-RU

MotorSys™ iPMCC solutions can integrate a dedicated human-machine interface (HMI) or communicate via a personal computer directly on the motor starters.

[Schneider Electric]Интеллектуальный центр распределения электроэнергии и управления электродвигателями MotorSys™ может иметь в своем составе специальный человеко-машинный интерфейс (ЧМИ). В качестве альтернативы используется обмен данным между персональным компьютером и пускателями.

[Перевод Интент]

HMI на базе операторских станций

Самое, пожалуй, главное в системе управления - это организация взаимодействия между человеком и программно-аппаратным комплексом. Обеспечение такого взаимодействия и есть задача человеко-машинного интерфейса (HMI, human machine interface).

На мой взгляд, в аббревиатуре “АСУ ТП” ключевым является слово “автоматизированная”, что подразумевает непосредственное участие человека в процессе реализации системой определенных задач. Очевидно, что чем лучше организован HMI, тем эффективнее человек сможет решать поставленные задачи.

Как же организован HMI в современных АСУ ТП?

Существует, как минимум, два подхода реализации функционала HMI:- На базе специализированных рабочих станций оператора, устанавливаемых в центральной диспетчерской;

- На базе панелей локального управления, устанавливаемых непосредственно в цеху по близости с контролируемым технологическим объектам.

Иногда эти два варианта комбинируют, чтобы достичь наибольшей гибкости управления. В данной статье речь пойдет о первом варианте организации операторского уровня.

Аппаратно рабочая станция оператора (OS, operator station) представляет собой ни что иное как персональный компьютер. Как правило, станция снабжается несколькими широкоэкранными мониторами, функциональной клавиатурой и необходимыми сетевыми адаптерами для подключения к сетям верхнего уровня (например, на базе Industrial Ethernet). Станция оператора несколько отличается от привычных для нас офисных компьютеров, прежде всего, своим исполнением и эксплуатационными характеристиками (а также ценой 4000 - 10 000 долларов).

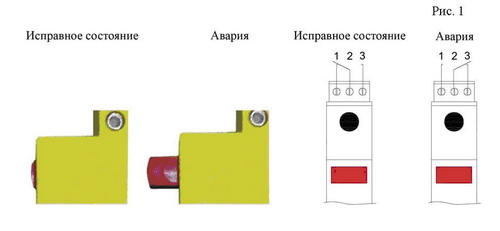

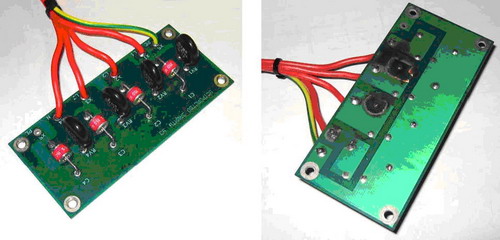

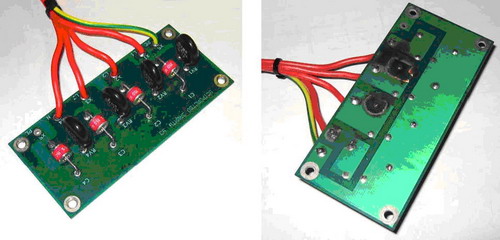

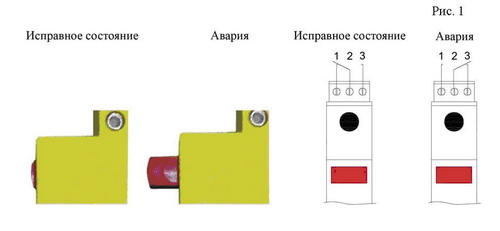

На рисунке 1 изображена рабочая станция оператора системы SIMATIC PCS7 производства Siemens, обладающая следующими техническими характеристиками:

Процессор: Intel Pentium 4, 3.4 ГГц;

Память: DDR2 SDRAM до 4 ГБ;

Материнская плата: ChipSet Intel 945G;

Жесткий диск: SATA-RAID 1/2 x 120 ГБ;

Слоты: 4 x PCI, 2 x PCI E x 1, 1 x PCI E x 16;

Степень защиты: IP 31;

Температура при эксплуатации: 5 – 45 C;

Влажность: 5 – 95 % (без образования конденсата);

Операционная система: Windows XP Professional/2003 Server.

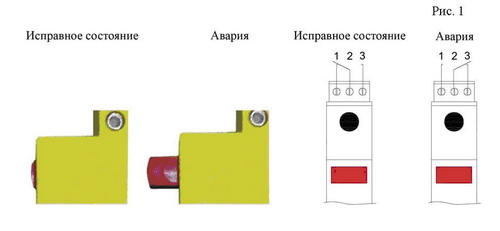

Рис. 1. Пример промышленной рабочей станции оператора.Системный блок может быть как настольного исполнения ( desktop), так и для монтажа в 19” стойку ( rack-mounted). Чаще применяется второй вариант: системный блок монтируется в запираемую стойку для лучшей защищенности и предотвращения несанкционированного доступа.

Какое программное обеспечение используется?

На станции оператора устанавливается программный пакет визуализации технологического процесса (часто называемый SCADA). Большинство пакетов визуализации работают под управлением операционных систем семейства Windows (Windows NT 4.0, Windows 2000/XP, Windows 2003 Server), что, на мой взгляд, является большим минусом.

Программное обеспечение визуализации призвано выполнять следующие задачи:- Отображение технологической информации в удобной для человека графической форме (как правило, в виде интерактивных мнемосхем) – Process Visualization;

- Отображение аварийных сигнализаций технологического процесса – Alarm Visualization;

- Архивирование технологических данных (сбор истории процесса) – Historical Archiving;

- Предоставление оператору возможности манипулировать (управлять) объектами управления – Operator Control.

- Контроль доступа и протоколирование действий оператора – Access Control and Operator’s Actions Archiving.

- Автоматизированное составление отчетов за произвольный интервал времени (посменные отчеты, еженедельные, ежемесячные и т.д.) – Automated Reporting.

Как правило, SCADA состоит из двух частей:

- Среды разработки, где инженер рисует и программирует технологические мнемосхемы;

- Среды исполнения, необходимой для выполнения сконфигурированных мнемосхем в режиме runtime. Фактически это режим повседневной эксплуатации.

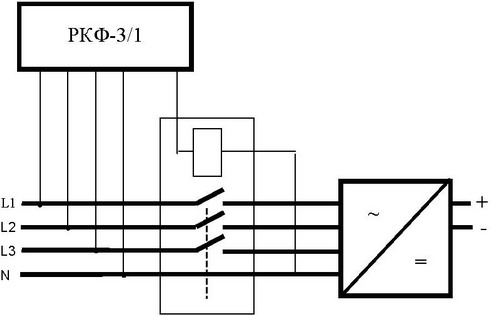

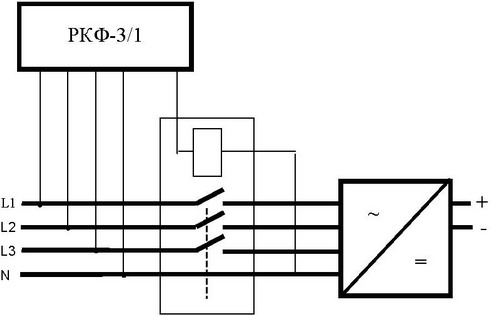

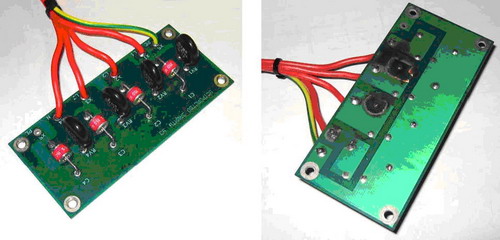

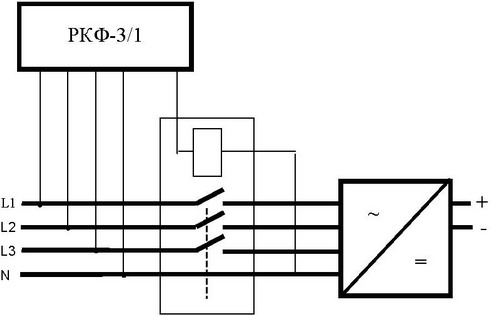

Существует две схемы подключения операторских станций к системе управления, а точнее уровню управления. В рамках первой схемы каждая операторская станция подключается к контроллерам уровня управления напрямую или с помощью промежуточного коммутатора (см. рисунок 2). Подключенная таким образом операторская станция работает независимо от других станций сети, и поэтому часто называется одиночной (пусть Вас не смущает такое название, на самом деле таких станций в сети может быть несколько).

Рис. 2. Схема подключения одиночных операторских станций к уровню управления.Есть и другой вариант. Часто операторские станции подключают к серверу или резервированной паре серверов, а серверы в свою очередь подключаются к промышленным контроллерам. Таким образом, сервер, являясь неким буфером, постоянно считывает данные с контроллера и предоставляет их по запросу рабочим станциям. Станции, подключенные по такой схеме, часто называют клиентами (см. рисунок 3).

Как происходит информационный обмен?

Рис. 3. Клиент-серверная архитектура операторского уровня.

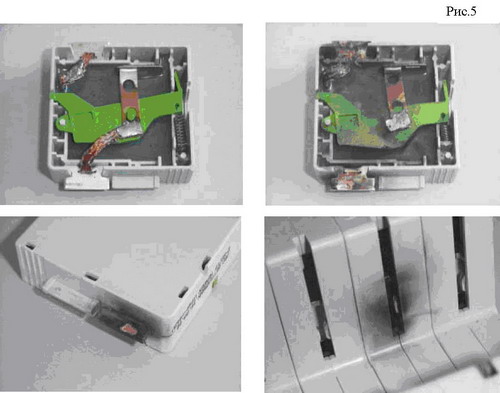

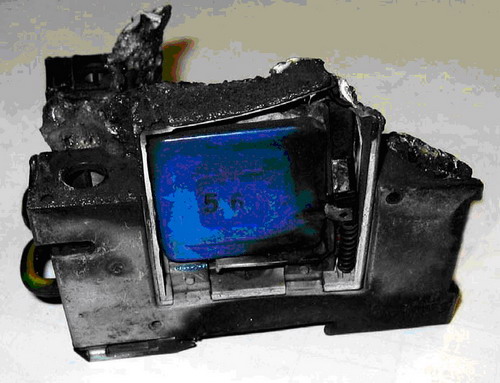

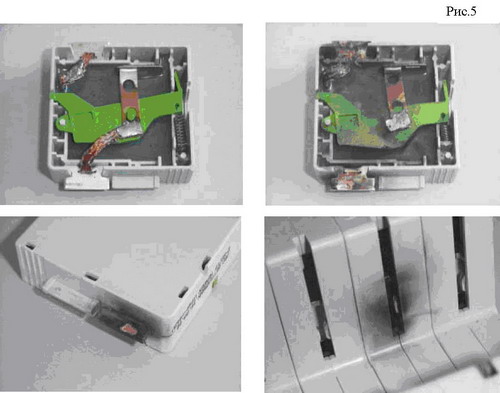

Для сопряжения операторской станции с промышленным контроллером на первой устанавливается специальное ПО, называемое драйвером ввода/вывода. Драйвер ввода/вывода поддерживает совместимый с контроллером коммуникационный протокол и позволяет прикладным программам считывать с контроллера параметры или наоборот записывать в него. Пакет визуализации обращается к драйверу ввода/вывода каждый раз, когда требуется обновление отображаемой информации или запись измененных оператором данных. Для взаимодействия пакета визуализации и драйвера ввода/вывода используется несколько протоколов, наиболее популярные из которых OPC (OLE for Process Control) и NetDDE (Network Dynamic Data Exchange). Обобщенно можно сказать, что OPC и NetDDE – это протоколы информационного обмена между различными приложениями, которые могут выполняться как на одном, так и на разных компьютерах. На рисунках 4 и 5 изображено, как взаимодействуют программные компоненты при различных схемах построения операторского уровня.

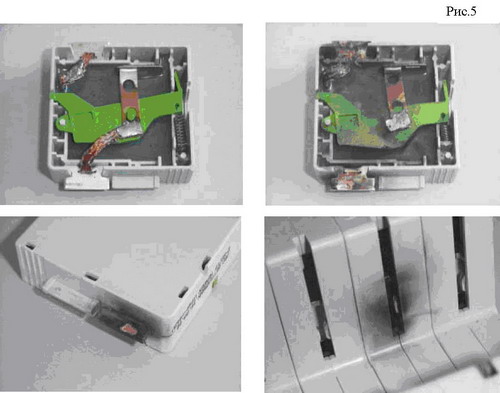

Рис. 4. Схема взаимодействия программных модулей при использовании одиночных станций.

Рис. 5. Схема взаимодействия программных модулей при использовании клиент-серверной архитектуры.

Как выглядит SCADA?

Разберем простой пример. На рисунке 6 приведена абстрактная схема технологического процесса, хотя полноценным процессом это назвать трудно. Рис. 6. Пример операторской мнемосхемы.

Рис. 6. Пример операторской мнемосхемы.

На рисунке 6 изображен очень упрощенный вариант операторской мнемосхемы для управления тех. процессом. Как видно, резервуар (емкость) наполняется водой. Задача системы - нагреть эту воду до определенной температуры. Для нагрева воды используется газовая горелка. Интенсивность горения регулируется клапаном подачи газа. Также должен быть насос для закачки воды в резервуар и клапан для спуска воды.

На мнемосхеме отображаются основные технологические параметры, такие как: температура воды; уровень воды в резервуаре; работа насосов; состояние клапанов и т.д. Эти данные обновляются на экране с заданной частотой. Если какой-либо параметр достигает аварийного значения, соответствующее поле начинает мигать, привлекая внимание оператора.

Сигналы ввода/вывода и исполнительные механизмы отображаются на мнемосхемах в виде интерактивных графических символов (иконок). Каждому типу сигналов и исполнительных механизмов присваивается свой символ: для дискретного сигнала это может быть переключатель, кнопка или лампочка; для аналогового – ползунок, диаграмма или текстовое поле; для двигателей и насосов – более сложные фейсплейты ( faceplates). Каждый символ, как правило, представляет собой отдельный ActiveX компонент. Вообще технология ActiveX широко используется в SCADA-пакетах, так как позволяет разработчику подгружать дополнительные символы, не входящие в стандартную библиотеку, а также разрабатывать свои собственные графические элементы, используя высокоуровневые языки программирования.

Допустим, оператор хочет включить насос. Для этого он щелкает по его иконке и вызывает панель управления ( faceplate). На этой панели он может выполнить определенные манипуляции: включить или выключить насос, подтвердить аварийную сигнализацию, перевести его в режим “техобслуживания” и т.д. (см. рисунок 7). Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Для более детального обзора сообщений и аварийных сигнализаций оператор может воспользоваться специальной панелью ( alarm panel), пример которой изображен на рисунке 9. Это отсортированный список сигнализаций (alarms), представленный в удобной для восприятия форме. Оператор может подтвердить ту или иную аварийную сигнализацию, применить фильтр или просто ее скрыть. Рис. 9. Панель сообщений и аварийных сигнализаций.

Рис. 9. Панель сообщений и аварийных сигнализаций.

Говоря о SCADA, инженеры часто оперируют таким важным понятием как “тэг” ( tag). Тэг является по существу некой переменной программы визуализации и может быть использован как для локального хранения данных внутри программы, так и в качестве ссылки на внешний параметр процесса. Тэги могут быть разных типов, начиная от обычных числовых данных и кончая структурой с множеством полей. Например, один визуализируемый параметр ввода/вывода – это тэг, или функциональный блок PID-регулятора, выполняемый внутри контроллера, - это тоже тэг. Ниже представлена сильно упрощенная структура тэга, соответствующего простому PID-регулятору:

Tag Name = “MyPID”;

Tag Type = PID;

Fields (список параметров):

MyPID.OP

MyPID.SP

MyPID.PV

MyPID.PR

MyPID.TI

MyPID.DI

MyPID.Mode

MyPID.RemoteSP

MyPID.Alarms и т.д.

В комплексной прикладной программе может быть несколько тысяч тэгов. Производители SCADA-пакетов это знают и поэтому применяют политику лицензирования на основе количества используемых тэгов. Каждая купленная лицензия жестко ограничивает суммарное количество тэгов, которые можно использовать в программе. Очевидно, чем больше тегов поддерживает лицензия, тем дороже она стоит; так, например, лицензия на 60 000 тэгов может обойтись в 5000 тыс. долларов или даже дороже. В дополнение к этому многие производители SCADA формируют весьма существенную разницу в цене между “голой” средой исполнения и полноценной средой разработки; естественно, последняя с таким же количеством тэгов будет стоить заметно дороже.

Сегодня на рынке представлено большое количество различных SCADA-пакетов, наиболее популярные из которых представлены ниже:

1. Wonderware Intouch;

2. Simatic WinCC;

3. Iconics Genesis32;

4. Citect;

5. Adastra Trace Mode

Лидирующие позиции занимают Wonderware Intouch (производства Invensys) и Simatic WinCC (разработки Siemens) с суммарным количеством инсталляций более 80 тыс. в мире. Пакет визуализации технологического процесса может поставляться как в составе комплексной системы управления, так и в виде отдельного программного продукта. В последнем случае SCADA комплектуется набором драйверов ввода/вывода для коммуникации с контроллерами различных производителей. [ http://kazanets.narod.ru/HMI_PART1.htm]Тематики

- автоматизация, основные понятия

- автоматизированные системы

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > man-machine interface

22 MMI

- человеко-машинный интерфейс

- интерфейс "человекмашина"

интерфейс "человекмашина"

(МСЭ-Т Q.1741).

[ http://www.iks-media.ru/glossary/index.html?glossid=2400324]Тематики

- электросвязь, основные понятия

EN

человеко-машинный интерфейс (ЧМИ)

Технические средства, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование.

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства, дисплеи.

[ ГОСТ Р МЭК 60447-2000]

человекомашинный интерфейс (ЧМИ)

Технические средства контроля и управления, являющиеся частью оборудования, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование (ГОСТ Р МЭК 60447).

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства и дисплеи.

[ ГОСТ Р МЭК 60073-2000]

человеко-машинный интерфейс

Средства обеспечения двусторонней связи "оператор - технологическое оборудование" (АСУ ТП). Название класса средств, в который входят подклассы:

SCADA (Supervisory Control and Data Acquisition) - Операторское управление и сбор данных от технологического оборудования.

DCS (Distributed Control Systems) - Распределенная система управления технологическим оборудованием.

[ http://www.morepc.ru/dict/]Параллельные тексты EN-RU

MotorSys™ iPMCC solutions can integrate a dedicated human-machine interface (HMI) or communicate via a personal computer directly on the motor starters.

[Schneider Electric]Интеллектуальный центр распределения электроэнергии и управления электродвигателями MotorSys™ может иметь в своем составе специальный человеко-машинный интерфейс (ЧМИ). В качестве альтернативы используется обмен данным между персональным компьютером и пускателями.

[Перевод Интент]

HMI на базе операторских станций

Самое, пожалуй, главное в системе управления - это организация взаимодействия между человеком и программно-аппаратным комплексом. Обеспечение такого взаимодействия и есть задача человеко-машинного интерфейса (HMI, human machine interface).

На мой взгляд, в аббревиатуре “АСУ ТП” ключевым является слово “автоматизированная”, что подразумевает непосредственное участие человека в процессе реализации системой определенных задач. Очевидно, что чем лучше организован HMI, тем эффективнее человек сможет решать поставленные задачи.

Как же организован HMI в современных АСУ ТП?

Существует, как минимум, два подхода реализации функционала HMI:- На базе специализированных рабочих станций оператора, устанавливаемых в центральной диспетчерской;

- На базе панелей локального управления, устанавливаемых непосредственно в цеху по близости с контролируемым технологическим объектам.

Иногда эти два варианта комбинируют, чтобы достичь наибольшей гибкости управления. В данной статье речь пойдет о первом варианте организации операторского уровня.

Аппаратно рабочая станция оператора (OS, operator station) представляет собой ни что иное как персональный компьютер. Как правило, станция снабжается несколькими широкоэкранными мониторами, функциональной клавиатурой и необходимыми сетевыми адаптерами для подключения к сетям верхнего уровня (например, на базе Industrial Ethernet). Станция оператора несколько отличается от привычных для нас офисных компьютеров, прежде всего, своим исполнением и эксплуатационными характеристиками (а также ценой 4000 - 10 000 долларов).

На рисунке 1 изображена рабочая станция оператора системы SIMATIC PCS7 производства Siemens, обладающая следующими техническими характеристиками:

Процессор: Intel Pentium 4, 3.4 ГГц;

Память: DDR2 SDRAM до 4 ГБ;

Материнская плата: ChipSet Intel 945G;

Жесткий диск: SATA-RAID 1/2 x 120 ГБ;

Слоты: 4 x PCI, 2 x PCI E x 1, 1 x PCI E x 16;

Степень защиты: IP 31;

Температура при эксплуатации: 5 – 45 C;

Влажность: 5 – 95 % (без образования конденсата);

Операционная система: Windows XP Professional/2003 Server.

Рис. 1. Пример промышленной рабочей станции оператора.Системный блок может быть как настольного исполнения ( desktop), так и для монтажа в 19” стойку ( rack-mounted). Чаще применяется второй вариант: системный блок монтируется в запираемую стойку для лучшей защищенности и предотвращения несанкционированного доступа.

Какое программное обеспечение используется?

На станции оператора устанавливается программный пакет визуализации технологического процесса (часто называемый SCADA). Большинство пакетов визуализации работают под управлением операционных систем семейства Windows (Windows NT 4.0, Windows 2000/XP, Windows 2003 Server), что, на мой взгляд, является большим минусом.

Программное обеспечение визуализации призвано выполнять следующие задачи:- Отображение технологической информации в удобной для человека графической форме (как правило, в виде интерактивных мнемосхем) – Process Visualization;

- Отображение аварийных сигнализаций технологического процесса – Alarm Visualization;

- Архивирование технологических данных (сбор истории процесса) – Historical Archiving;

- Предоставление оператору возможности манипулировать (управлять) объектами управления – Operator Control.

- Контроль доступа и протоколирование действий оператора – Access Control and Operator’s Actions Archiving.

- Автоматизированное составление отчетов за произвольный интервал времени (посменные отчеты, еженедельные, ежемесячные и т.д.) – Automated Reporting.

Как правило, SCADA состоит из двух частей:

- Среды разработки, где инженер рисует и программирует технологические мнемосхемы;

- Среды исполнения, необходимой для выполнения сконфигурированных мнемосхем в режиме runtime. Фактически это режим повседневной эксплуатации.

Существует две схемы подключения операторских станций к системе управления, а точнее уровню управления. В рамках первой схемы каждая операторская станция подключается к контроллерам уровня управления напрямую или с помощью промежуточного коммутатора (см. рисунок 2). Подключенная таким образом операторская станция работает независимо от других станций сети, и поэтому часто называется одиночной (пусть Вас не смущает такое название, на самом деле таких станций в сети может быть несколько).

Рис. 2. Схема подключения одиночных операторских станций к уровню управления.Есть и другой вариант. Часто операторские станции подключают к серверу или резервированной паре серверов, а серверы в свою очередь подключаются к промышленным контроллерам. Таким образом, сервер, являясь неким буфером, постоянно считывает данные с контроллера и предоставляет их по запросу рабочим станциям. Станции, подключенные по такой схеме, часто называют клиентами (см. рисунок 3).

Как происходит информационный обмен?

Рис. 3. Клиент-серверная архитектура операторского уровня.

Для сопряжения операторской станции с промышленным контроллером на первой устанавливается специальное ПО, называемое драйвером ввода/вывода. Драйвер ввода/вывода поддерживает совместимый с контроллером коммуникационный протокол и позволяет прикладным программам считывать с контроллера параметры или наоборот записывать в него. Пакет визуализации обращается к драйверу ввода/вывода каждый раз, когда требуется обновление отображаемой информации или запись измененных оператором данных. Для взаимодействия пакета визуализации и драйвера ввода/вывода используется несколько протоколов, наиболее популярные из которых OPC (OLE for Process Control) и NetDDE (Network Dynamic Data Exchange). Обобщенно можно сказать, что OPC и NetDDE – это протоколы информационного обмена между различными приложениями, которые могут выполняться как на одном, так и на разных компьютерах. На рисунках 4 и 5 изображено, как взаимодействуют программные компоненты при различных схемах построения операторского уровня.

Рис. 4. Схема взаимодействия программных модулей при использовании одиночных станций.

Рис. 5. Схема взаимодействия программных модулей при использовании клиент-серверной архитектуры.

Как выглядит SCADA?

Разберем простой пример. На рисунке 6 приведена абстрактная схема технологического процесса, хотя полноценным процессом это назвать трудно. Рис. 6. Пример операторской мнемосхемы.

Рис. 6. Пример операторской мнемосхемы.

На рисунке 6 изображен очень упрощенный вариант операторской мнемосхемы для управления тех. процессом. Как видно, резервуар (емкость) наполняется водой. Задача системы - нагреть эту воду до определенной температуры. Для нагрева воды используется газовая горелка. Интенсивность горения регулируется клапаном подачи газа. Также должен быть насос для закачки воды в резервуар и клапан для спуска воды.

На мнемосхеме отображаются основные технологические параметры, такие как: температура воды; уровень воды в резервуаре; работа насосов; состояние клапанов и т.д. Эти данные обновляются на экране с заданной частотой. Если какой-либо параметр достигает аварийного значения, соответствующее поле начинает мигать, привлекая внимание оператора.

Сигналы ввода/вывода и исполнительные механизмы отображаются на мнемосхемах в виде интерактивных графических символов (иконок). Каждому типу сигналов и исполнительных механизмов присваивается свой символ: для дискретного сигнала это может быть переключатель, кнопка или лампочка; для аналогового – ползунок, диаграмма или текстовое поле; для двигателей и насосов – более сложные фейсплейты ( faceplates). Каждый символ, как правило, представляет собой отдельный ActiveX компонент. Вообще технология ActiveX широко используется в SCADA-пакетах, так как позволяет разработчику подгружать дополнительные символы, не входящие в стандартную библиотеку, а также разрабатывать свои собственные графические элементы, используя высокоуровневые языки программирования.

Допустим, оператор хочет включить насос. Для этого он щелкает по его иконке и вызывает панель управления ( faceplate). На этой панели он может выполнить определенные манипуляции: включить или выключить насос, подтвердить аварийную сигнализацию, перевести его в режим “техобслуживания” и т.д. (см. рисунок 7). Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Для более детального обзора сообщений и аварийных сигнализаций оператор может воспользоваться специальной панелью ( alarm panel), пример которой изображен на рисунке 9. Это отсортированный список сигнализаций (alarms), представленный в удобной для восприятия форме. Оператор может подтвердить ту или иную аварийную сигнализацию, применить фильтр или просто ее скрыть. Рис. 9. Панель сообщений и аварийных сигнализаций.

Рис. 9. Панель сообщений и аварийных сигнализаций.

Говоря о SCADA, инженеры часто оперируют таким важным понятием как “тэг” ( tag). Тэг является по существу некой переменной программы визуализации и может быть использован как для локального хранения данных внутри программы, так и в качестве ссылки на внешний параметр процесса. Тэги могут быть разных типов, начиная от обычных числовых данных и кончая структурой с множеством полей. Например, один визуализируемый параметр ввода/вывода – это тэг, или функциональный блок PID-регулятора, выполняемый внутри контроллера, - это тоже тэг. Ниже представлена сильно упрощенная структура тэга, соответствующего простому PID-регулятору:

Tag Name = “MyPID”;

Tag Type = PID;

Fields (список параметров):

MyPID.OP

MyPID.SP

MyPID.PV

MyPID.PR

MyPID.TI

MyPID.DI

MyPID.Mode

MyPID.RemoteSP

MyPID.Alarms и т.д.

В комплексной прикладной программе может быть несколько тысяч тэгов. Производители SCADA-пакетов это знают и поэтому применяют политику лицензирования на основе количества используемых тэгов. Каждая купленная лицензия жестко ограничивает суммарное количество тэгов, которые можно использовать в программе. Очевидно, чем больше тегов поддерживает лицензия, тем дороже она стоит; так, например, лицензия на 60 000 тэгов может обойтись в 5000 тыс. долларов или даже дороже. В дополнение к этому многие производители SCADA формируют весьма существенную разницу в цене между “голой” средой исполнения и полноценной средой разработки; естественно, последняя с таким же количеством тэгов будет стоить заметно дороже.

Сегодня на рынке представлено большое количество различных SCADA-пакетов, наиболее популярные из которых представлены ниже:

1. Wonderware Intouch;

2. Simatic WinCC;

3. Iconics Genesis32;

4. Citect;

5. Adastra Trace Mode

Лидирующие позиции занимают Wonderware Intouch (производства Invensys) и Simatic WinCC (разработки Siemens) с суммарным количеством инсталляций более 80 тыс. в мире. Пакет визуализации технологического процесса может поставляться как в составе комплексной системы управления, так и в виде отдельного программного продукта. В последнем случае SCADA комплектуется набором драйверов ввода/вывода для коммуникации с контроллерами различных производителей. [ http://kazanets.narod.ru/HMI_PART1.htm]Тематики

- автоматизация, основные понятия

- автоматизированные системы

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > MMI

23 human interface

интерфейс с пользователем

—

[Л.Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]Тематики

EN

человеко-машинный интерфейс (ЧМИ)

Технические средства, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование.

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства, дисплеи.

[ ГОСТ Р МЭК 60447-2000]

человекомашинный интерфейс (ЧМИ)

Технические средства контроля и управления, являющиеся частью оборудования, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование (ГОСТ Р МЭК 60447).

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства и дисплеи.

[ ГОСТ Р МЭК 60073-2000]

человеко-машинный интерфейс

Средства обеспечения двусторонней связи "оператор - технологическое оборудование" (АСУ ТП). Название класса средств, в который входят подклассы:

SCADA (Supervisory Control and Data Acquisition) - Операторское управление и сбор данных от технологического оборудования.

DCS (Distributed Control Systems) - Распределенная система управления технологическим оборудованием.

[ http://www.morepc.ru/dict/]Параллельные тексты EN-RU

MotorSys™ iPMCC solutions can integrate a dedicated human-machine interface (HMI) or communicate via a personal computer directly on the motor starters.

[Schneider Electric]Интеллектуальный центр распределения электроэнергии и управления электродвигателями MotorSys™ может иметь в своем составе специальный человеко-машинный интерфейс (ЧМИ). В качестве альтернативы используется обмен данным между персональным компьютером и пускателями.

[Перевод Интент]

HMI на базе операторских станций

Самое, пожалуй, главное в системе управления - это организация взаимодействия между человеком и программно-аппаратным комплексом. Обеспечение такого взаимодействия и есть задача человеко-машинного интерфейса (HMI, human machine interface).

На мой взгляд, в аббревиатуре “АСУ ТП” ключевым является слово “автоматизированная”, что подразумевает непосредственное участие человека в процессе реализации системой определенных задач. Очевидно, что чем лучше организован HMI, тем эффективнее человек сможет решать поставленные задачи.

Как же организован HMI в современных АСУ ТП?

Существует, как минимум, два подхода реализации функционала HMI:- На базе специализированных рабочих станций оператора, устанавливаемых в центральной диспетчерской;

- На базе панелей локального управления, устанавливаемых непосредственно в цеху по близости с контролируемым технологическим объектам.

Иногда эти два варианта комбинируют, чтобы достичь наибольшей гибкости управления. В данной статье речь пойдет о первом варианте организации операторского уровня.

Аппаратно рабочая станция оператора (OS, operator station) представляет собой ни что иное как персональный компьютер. Как правило, станция снабжается несколькими широкоэкранными мониторами, функциональной клавиатурой и необходимыми сетевыми адаптерами для подключения к сетям верхнего уровня (например, на базе Industrial Ethernet). Станция оператора несколько отличается от привычных для нас офисных компьютеров, прежде всего, своим исполнением и эксплуатационными характеристиками (а также ценой 4000 - 10 000 долларов).

На рисунке 1 изображена рабочая станция оператора системы SIMATIC PCS7 производства Siemens, обладающая следующими техническими характеристиками:

Процессор: Intel Pentium 4, 3.4 ГГц;

Память: DDR2 SDRAM до 4 ГБ;

Материнская плата: ChipSet Intel 945G;

Жесткий диск: SATA-RAID 1/2 x 120 ГБ;

Слоты: 4 x PCI, 2 x PCI E x 1, 1 x PCI E x 16;

Степень защиты: IP 31;

Температура при эксплуатации: 5 – 45 C;

Влажность: 5 – 95 % (без образования конденсата);

Операционная система: Windows XP Professional/2003 Server.

Рис. 1. Пример промышленной рабочей станции оператора.Системный блок может быть как настольного исполнения ( desktop), так и для монтажа в 19” стойку ( rack-mounted). Чаще применяется второй вариант: системный блок монтируется в запираемую стойку для лучшей защищенности и предотвращения несанкционированного доступа.

Какое программное обеспечение используется?

На станции оператора устанавливается программный пакет визуализации технологического процесса (часто называемый SCADA). Большинство пакетов визуализации работают под управлением операционных систем семейства Windows (Windows NT 4.0, Windows 2000/XP, Windows 2003 Server), что, на мой взгляд, является большим минусом.

Программное обеспечение визуализации призвано выполнять следующие задачи:- Отображение технологической информации в удобной для человека графической форме (как правило, в виде интерактивных мнемосхем) – Process Visualization;

- Отображение аварийных сигнализаций технологического процесса – Alarm Visualization;

- Архивирование технологических данных (сбор истории процесса) – Historical Archiving;

- Предоставление оператору возможности манипулировать (управлять) объектами управления – Operator Control.

- Контроль доступа и протоколирование действий оператора – Access Control and Operator’s Actions Archiving.

- Автоматизированное составление отчетов за произвольный интервал времени (посменные отчеты, еженедельные, ежемесячные и т.д.) – Automated Reporting.

Как правило, SCADA состоит из двух частей:

- Среды разработки, где инженер рисует и программирует технологические мнемосхемы;

- Среды исполнения, необходимой для выполнения сконфигурированных мнемосхем в режиме runtime. Фактически это режим повседневной эксплуатации.

Существует две схемы подключения операторских станций к системе управления, а точнее уровню управления. В рамках первой схемы каждая операторская станция подключается к контроллерам уровня управления напрямую или с помощью промежуточного коммутатора (см. рисунок 2). Подключенная таким образом операторская станция работает независимо от других станций сети, и поэтому часто называется одиночной (пусть Вас не смущает такое название, на самом деле таких станций в сети может быть несколько).

Рис. 2. Схема подключения одиночных операторских станций к уровню управления.Есть и другой вариант. Часто операторские станции подключают к серверу или резервированной паре серверов, а серверы в свою очередь подключаются к промышленным контроллерам. Таким образом, сервер, являясь неким буфером, постоянно считывает данные с контроллера и предоставляет их по запросу рабочим станциям. Станции, подключенные по такой схеме, часто называют клиентами (см. рисунок 3).

Как происходит информационный обмен?

Рис. 3. Клиент-серверная архитектура операторского уровня.

Для сопряжения операторской станции с промышленным контроллером на первой устанавливается специальное ПО, называемое драйвером ввода/вывода. Драйвер ввода/вывода поддерживает совместимый с контроллером коммуникационный протокол и позволяет прикладным программам считывать с контроллера параметры или наоборот записывать в него. Пакет визуализации обращается к драйверу ввода/вывода каждый раз, когда требуется обновление отображаемой информации или запись измененных оператором данных. Для взаимодействия пакета визуализации и драйвера ввода/вывода используется несколько протоколов, наиболее популярные из которых OPC (OLE for Process Control) и NetDDE (Network Dynamic Data Exchange). Обобщенно можно сказать, что OPC и NetDDE – это протоколы информационного обмена между различными приложениями, которые могут выполняться как на одном, так и на разных компьютерах. На рисунках 4 и 5 изображено, как взаимодействуют программные компоненты при различных схемах построения операторского уровня.

Рис. 4. Схема взаимодействия программных модулей при использовании одиночных станций.

Рис. 5. Схема взаимодействия программных модулей при использовании клиент-серверной архитектуры.

Как выглядит SCADA?

Разберем простой пример. На рисунке 6 приведена абстрактная схема технологического процесса, хотя полноценным процессом это назвать трудно. Рис. 6. Пример операторской мнемосхемы.

Рис. 6. Пример операторской мнемосхемы.

На рисунке 6 изображен очень упрощенный вариант операторской мнемосхемы для управления тех. процессом. Как видно, резервуар (емкость) наполняется водой. Задача системы - нагреть эту воду до определенной температуры. Для нагрева воды используется газовая горелка. Интенсивность горения регулируется клапаном подачи газа. Также должен быть насос для закачки воды в резервуар и клапан для спуска воды.

На мнемосхеме отображаются основные технологические параметры, такие как: температура воды; уровень воды в резервуаре; работа насосов; состояние клапанов и т.д. Эти данные обновляются на экране с заданной частотой. Если какой-либо параметр достигает аварийного значения, соответствующее поле начинает мигать, привлекая внимание оператора.

Сигналы ввода/вывода и исполнительные механизмы отображаются на мнемосхемах в виде интерактивных графических символов (иконок). Каждому типу сигналов и исполнительных механизмов присваивается свой символ: для дискретного сигнала это может быть переключатель, кнопка или лампочка; для аналогового – ползунок, диаграмма или текстовое поле; для двигателей и насосов – более сложные фейсплейты ( faceplates). Каждый символ, как правило, представляет собой отдельный ActiveX компонент. Вообще технология ActiveX широко используется в SCADA-пакетах, так как позволяет разработчику подгружать дополнительные символы, не входящие в стандартную библиотеку, а также разрабатывать свои собственные графические элементы, используя высокоуровневые языки программирования.

Допустим, оператор хочет включить насос. Для этого он щелкает по его иконке и вызывает панель управления ( faceplate). На этой панели он может выполнить определенные манипуляции: включить или выключить насос, подтвердить аварийную сигнализацию, перевести его в режим “техобслуживания” и т.д. (см. рисунок 7). Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Для более детального обзора сообщений и аварийных сигнализаций оператор может воспользоваться специальной панелью ( alarm panel), пример которой изображен на рисунке 9. Это отсортированный список сигнализаций (alarms), представленный в удобной для восприятия форме. Оператор может подтвердить ту или иную аварийную сигнализацию, применить фильтр или просто ее скрыть. Рис. 9. Панель сообщений и аварийных сигнализаций.

Рис. 9. Панель сообщений и аварийных сигнализаций.

Говоря о SCADA, инженеры часто оперируют таким важным понятием как “тэг” ( tag). Тэг является по существу некой переменной программы визуализации и может быть использован как для локального хранения данных внутри программы, так и в качестве ссылки на внешний параметр процесса. Тэги могут быть разных типов, начиная от обычных числовых данных и кончая структурой с множеством полей. Например, один визуализируемый параметр ввода/вывода – это тэг, или функциональный блок PID-регулятора, выполняемый внутри контроллера, - это тоже тэг. Ниже представлена сильно упрощенная структура тэга, соответствующего простому PID-регулятору:

Tag Name = “MyPID”;

Tag Type = PID;

Fields (список параметров):

MyPID.OP

MyPID.SP

MyPID.PV

MyPID.PR

MyPID.TI

MyPID.DI

MyPID.Mode

MyPID.RemoteSP

MyPID.Alarms и т.д.

В комплексной прикладной программе может быть несколько тысяч тэгов. Производители SCADA-пакетов это знают и поэтому применяют политику лицензирования на основе количества используемых тэгов. Каждая купленная лицензия жестко ограничивает суммарное количество тэгов, которые можно использовать в программе. Очевидно, чем больше тегов поддерживает лицензия, тем дороже она стоит; так, например, лицензия на 60 000 тэгов может обойтись в 5000 тыс. долларов или даже дороже. В дополнение к этому многие производители SCADA формируют весьма существенную разницу в цене между “голой” средой исполнения и полноценной средой разработки; естественно, последняя с таким же количеством тэгов будет стоить заметно дороже.

Сегодня на рынке представлено большое количество различных SCADA-пакетов, наиболее популярные из которых представлены ниже:

1. Wonderware Intouch;

2. Simatic WinCC;

3. Iconics Genesis32;

4. Citect;

5. Adastra Trace Mode

Лидирующие позиции занимают Wonderware Intouch (производства Invensys) и Simatic WinCC (разработки Siemens) с суммарным количеством инсталляций более 80 тыс. в мире. Пакет визуализации технологического процесса может поставляться как в составе комплексной системы управления, так и в виде отдельного программного продукта. В последнем случае SCADA комплектуется набором драйверов ввода/вывода для коммуникации с контроллерами различных производителей. [ http://kazanets.narod.ru/HMI_PART1.htm]Тематики

- автоматизация, основные понятия

- автоматизированные системы

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > human interface

24 human-computer interface

интерфейс человек-машина

—

[Л.Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]Тематики

EN

пользовательский интерфейс

—

[ http://www.iks-media.ru/glossary/index.html?glossid=2400324]Тематики

- электросвязь, основные понятия

EN

человеко-машинный интерфейс (ЧМИ)

Технические средства, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование.

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства, дисплеи.

[ ГОСТ Р МЭК 60447-2000]

человекомашинный интерфейс (ЧМИ)

Технические средства контроля и управления, являющиеся частью оборудования, предназначенные для обеспечения непосредственного взаимодействия между оператором и оборудованием и дающие возможность оператору управлять оборудованием и контролировать его функционирование (ГОСТ Р МЭК 60447).

Примечание

Такие средства могут включать приводимые в действие вручную органы управления, контрольные устройства и дисплеи.

[ ГОСТ Р МЭК 60073-2000]

человеко-машинный интерфейс

Средства обеспечения двусторонней связи "оператор - технологическое оборудование" (АСУ ТП). Название класса средств, в который входят подклассы:

SCADA (Supervisory Control and Data Acquisition) - Операторское управление и сбор данных от технологического оборудования.

DCS (Distributed Control Systems) - Распределенная система управления технологическим оборудованием.

[ http://www.morepc.ru/dict/]Параллельные тексты EN-RU

MotorSys™ iPMCC solutions can integrate a dedicated human-machine interface (HMI) or communicate via a personal computer directly on the motor starters.

[Schneider Electric]Интеллектуальный центр распределения электроэнергии и управления электродвигателями MotorSys™ может иметь в своем составе специальный человеко-машинный интерфейс (ЧМИ). В качестве альтернативы используется обмен данным между персональным компьютером и пускателями.

[Перевод Интент]

HMI на базе операторских станций

Самое, пожалуй, главное в системе управления - это организация взаимодействия между человеком и программно-аппаратным комплексом. Обеспечение такого взаимодействия и есть задача человеко-машинного интерфейса (HMI, human machine interface).

На мой взгляд, в аббревиатуре “АСУ ТП” ключевым является слово “автоматизированная”, что подразумевает непосредственное участие человека в процессе реализации системой определенных задач. Очевидно, что чем лучше организован HMI, тем эффективнее человек сможет решать поставленные задачи.

Как же организован HMI в современных АСУ ТП?

Существует, как минимум, два подхода реализации функционала HMI:- На базе специализированных рабочих станций оператора, устанавливаемых в центральной диспетчерской;

- На базе панелей локального управления, устанавливаемых непосредственно в цеху по близости с контролируемым технологическим объектам.

Иногда эти два варианта комбинируют, чтобы достичь наибольшей гибкости управления. В данной статье речь пойдет о первом варианте организации операторского уровня.

Аппаратно рабочая станция оператора (OS, operator station) представляет собой ни что иное как персональный компьютер. Как правило, станция снабжается несколькими широкоэкранными мониторами, функциональной клавиатурой и необходимыми сетевыми адаптерами для подключения к сетям верхнего уровня (например, на базе Industrial Ethernet). Станция оператора несколько отличается от привычных для нас офисных компьютеров, прежде всего, своим исполнением и эксплуатационными характеристиками (а также ценой 4000 - 10 000 долларов).

На рисунке 1 изображена рабочая станция оператора системы SIMATIC PCS7 производства Siemens, обладающая следующими техническими характеристиками:

Процессор: Intel Pentium 4, 3.4 ГГц;

Память: DDR2 SDRAM до 4 ГБ;

Материнская плата: ChipSet Intel 945G;

Жесткий диск: SATA-RAID 1/2 x 120 ГБ;

Слоты: 4 x PCI, 2 x PCI E x 1, 1 x PCI E x 16;

Степень защиты: IP 31;

Температура при эксплуатации: 5 – 45 C;

Влажность: 5 – 95 % (без образования конденсата);

Операционная система: Windows XP Professional/2003 Server.

Рис. 1. Пример промышленной рабочей станции оператора.Системный блок может быть как настольного исполнения ( desktop), так и для монтажа в 19” стойку ( rack-mounted). Чаще применяется второй вариант: системный блок монтируется в запираемую стойку для лучшей защищенности и предотвращения несанкционированного доступа.

Какое программное обеспечение используется?

На станции оператора устанавливается программный пакет визуализации технологического процесса (часто называемый SCADA). Большинство пакетов визуализации работают под управлением операционных систем семейства Windows (Windows NT 4.0, Windows 2000/XP, Windows 2003 Server), что, на мой взгляд, является большим минусом.

Программное обеспечение визуализации призвано выполнять следующие задачи:- Отображение технологической информации в удобной для человека графической форме (как правило, в виде интерактивных мнемосхем) – Process Visualization;

- Отображение аварийных сигнализаций технологического процесса – Alarm Visualization;

- Архивирование технологических данных (сбор истории процесса) – Historical Archiving;

- Предоставление оператору возможности манипулировать (управлять) объектами управления – Operator Control.

- Контроль доступа и протоколирование действий оператора – Access Control and Operator’s Actions Archiving.

- Автоматизированное составление отчетов за произвольный интервал времени (посменные отчеты, еженедельные, ежемесячные и т.д.) – Automated Reporting.

Как правило, SCADA состоит из двух частей:

- Среды разработки, где инженер рисует и программирует технологические мнемосхемы;

- Среды исполнения, необходимой для выполнения сконфигурированных мнемосхем в режиме runtime. Фактически это режим повседневной эксплуатации.

Существует две схемы подключения операторских станций к системе управления, а точнее уровню управления. В рамках первой схемы каждая операторская станция подключается к контроллерам уровня управления напрямую или с помощью промежуточного коммутатора (см. рисунок 2). Подключенная таким образом операторская станция работает независимо от других станций сети, и поэтому часто называется одиночной (пусть Вас не смущает такое название, на самом деле таких станций в сети может быть несколько).

Рис. 2. Схема подключения одиночных операторских станций к уровню управления.Есть и другой вариант. Часто операторские станции подключают к серверу или резервированной паре серверов, а серверы в свою очередь подключаются к промышленным контроллерам. Таким образом, сервер, являясь неким буфером, постоянно считывает данные с контроллера и предоставляет их по запросу рабочим станциям. Станции, подключенные по такой схеме, часто называют клиентами (см. рисунок 3).

Как происходит информационный обмен?

Рис. 3. Клиент-серверная архитектура операторского уровня.

Для сопряжения операторской станции с промышленным контроллером на первой устанавливается специальное ПО, называемое драйвером ввода/вывода. Драйвер ввода/вывода поддерживает совместимый с контроллером коммуникационный протокол и позволяет прикладным программам считывать с контроллера параметры или наоборот записывать в него. Пакет визуализации обращается к драйверу ввода/вывода каждый раз, когда требуется обновление отображаемой информации или запись измененных оператором данных. Для взаимодействия пакета визуализации и драйвера ввода/вывода используется несколько протоколов, наиболее популярные из которых OPC (OLE for Process Control) и NetDDE (Network Dynamic Data Exchange). Обобщенно можно сказать, что OPC и NetDDE – это протоколы информационного обмена между различными приложениями, которые могут выполняться как на одном, так и на разных компьютерах. На рисунках 4 и 5 изображено, как взаимодействуют программные компоненты при различных схемах построения операторского уровня.

Рис. 4. Схема взаимодействия программных модулей при использовании одиночных станций.

Рис. 5. Схема взаимодействия программных модулей при использовании клиент-серверной архитектуры.

Как выглядит SCADA?

Разберем простой пример. На рисунке 6 приведена абстрактная схема технологического процесса, хотя полноценным процессом это назвать трудно. Рис. 6. Пример операторской мнемосхемы.

Рис. 6. Пример операторской мнемосхемы.

На рисунке 6 изображен очень упрощенный вариант операторской мнемосхемы для управления тех. процессом. Как видно, резервуар (емкость) наполняется водой. Задача системы - нагреть эту воду до определенной температуры. Для нагрева воды используется газовая горелка. Интенсивность горения регулируется клапаном подачи газа. Также должен быть насос для закачки воды в резервуар и клапан для спуска воды.

На мнемосхеме отображаются основные технологические параметры, такие как: температура воды; уровень воды в резервуаре; работа насосов; состояние клапанов и т.д. Эти данные обновляются на экране с заданной частотой. Если какой-либо параметр достигает аварийного значения, соответствующее поле начинает мигать, привлекая внимание оператора.

Сигналы ввода/вывода и исполнительные механизмы отображаются на мнемосхемах в виде интерактивных графических символов (иконок). Каждому типу сигналов и исполнительных механизмов присваивается свой символ: для дискретного сигнала это может быть переключатель, кнопка или лампочка; для аналогового – ползунок, диаграмма или текстовое поле; для двигателей и насосов – более сложные фейсплейты ( faceplates). Каждый символ, как правило, представляет собой отдельный ActiveX компонент. Вообще технология ActiveX широко используется в SCADA-пакетах, так как позволяет разработчику подгружать дополнительные символы, не входящие в стандартную библиотеку, а также разрабатывать свои собственные графические элементы, используя высокоуровневые языки программирования.

Допустим, оператор хочет включить насос. Для этого он щелкает по его иконке и вызывает панель управления ( faceplate). На этой панели он может выполнить определенные манипуляции: включить или выключить насос, подтвердить аварийную сигнализацию, перевести его в режим “техобслуживания” и т.д. (см. рисунок 7). Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 7. Пример фейсплейта для управления насосом.Оператор также может посмотреть график изменения интересующего его технологического параметра, например, за прошедшую неделю. Для этого ему надо вызвать тренд ( trend) и выбрать соответствующий параметр для отображения. Пример тренда реального времени показан на рисунке 8.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Рис. 8. Пример отображения двух параметров на тренде реального времени.

Для более детального обзора сообщений и аварийных сигнализаций оператор может воспользоваться специальной панелью ( alarm panel), пример которой изображен на рисунке 9. Это отсортированный список сигнализаций (alarms), представленный в удобной для восприятия форме. Оператор может подтвердить ту или иную аварийную сигнализацию, применить фильтр или просто ее скрыть. Рис. 9. Панель сообщений и аварийных сигнализаций.

Рис. 9. Панель сообщений и аварийных сигнализаций.

Говоря о SCADA, инженеры часто оперируют таким важным понятием как “тэг” ( tag). Тэг является по существу некой переменной программы визуализации и может быть использован как для локального хранения данных внутри программы, так и в качестве ссылки на внешний параметр процесса. Тэги могут быть разных типов, начиная от обычных числовых данных и кончая структурой с множеством полей. Например, один визуализируемый параметр ввода/вывода – это тэг, или функциональный блок PID-регулятора, выполняемый внутри контроллера, - это тоже тэг. Ниже представлена сильно упрощенная структура тэга, соответствующего простому PID-регулятору:

Tag Name = “MyPID”;

Tag Type = PID;

Fields (список параметров):

MyPID.OP

MyPID.SP

MyPID.PV

MyPID.PR

MyPID.TI

MyPID.DI

MyPID.Mode

MyPID.RemoteSP

MyPID.Alarms и т.д.

В комплексной прикладной программе может быть несколько тысяч тэгов. Производители SCADA-пакетов это знают и поэтому применяют политику лицензирования на основе количества используемых тэгов. Каждая купленная лицензия жестко ограничивает суммарное количество тэгов, которые можно использовать в программе. Очевидно, чем больше тегов поддерживает лицензия, тем дороже она стоит; так, например, лицензия на 60 000 тэгов может обойтись в 5000 тыс. долларов или даже дороже. В дополнение к этому многие производители SCADA формируют весьма существенную разницу в цене между “голой” средой исполнения и полноценной средой разработки; естественно, последняя с таким же количеством тэгов будет стоить заметно дороже.

Сегодня на рынке представлено большое количество различных SCADA-пакетов, наиболее популярные из которых представлены ниже:

1. Wonderware Intouch;

2. Simatic WinCC;

3. Iconics Genesis32;

4. Citect;

5. Adastra Trace Mode

Лидирующие позиции занимают Wonderware Intouch (производства Invensys) и Simatic WinCC (разработки Siemens) с суммарным количеством инсталляций более 80 тыс. в мире. Пакет визуализации технологического процесса может поставляться как в составе комплексной системы управления, так и в виде отдельного программного продукта. В последнем случае SCADA комплектуется набором драйверов ввода/вывода для коммуникации с контроллерами различных производителей. [ http://kazanets.narod.ru/HMI_PART1.htm]Тематики

- автоматизация, основные понятия

- автоматизированные системы

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > human-computer interface

25 co-location

колокейшн

размещение сервера

Услуга по размещению вашего серверного оборудования на телекоммуникационном узле, имеющем высокоскростное подключение к сети Интернет, обеспечению технических условий функционирования оборудования, таких как стабильное электропитание, оптимальная температура и влажность, круглосуточный мониторинг состояния.

[ http://your-hosting.ru/terms/c/colloc/]

размещение физических серверов

со-размещение

Размещение оборудования Заказчика на площадях Провайдера, а также предоставление последним сервисных услуг по инсталляции, настройке, управлению и обеспечению безопасности установленного оборудования на базе фиксированной арендной платы.

[ http://www.outsourcing.ru/content/glossary/A/page-1.asp]

совместное размещение

Размещение оборудования электросвязи принадлежащего разным компаниям-операторам в одном помещении или здании (МСЭ-Т K.58).

[ http://www.iks-media.ru/glossary/index.html?glossid=2400324]Что такое "колокейшн"? И чем отличаются друг от друга colocation, co-location и collocation?

Вообще, все эти слова означают одно — размещение сервера клиента на технической площадке провайдера. Техническая площадка — это специализированное помещение с гарантированным электропитанием, поддержанием достаточно низкого уровня температуры, с охраной, системой пожаротушения и так далее. По сути, это узел связи. Разница в написании слова «colocation» возникла очень давно, причем по вполне естественным причинам. В оригинале, по-английски, верны все три написания этого слова. Поэтому все пишут его так, как привыкли. Вот и все.

Чем же отличается колокейшн от хостинга?

Colocation — это размещение своего оборудования (сервера) на технической площадке провайдера. Это действительно похоже на хостинг, когда вы размещаете свой веб-ресурс у провайдера. Однако виртуальный хостинг — это когда на провайдерской машине находятся сотни сайтов его клиентов, а colocation — когда клиент устанавливает своей сервер у провайдера и использует все его ресурсы только для размещения своего собственного сайта.

Как правило, для colocation применяются специализированные серверы, которые собираются в промышленных корпусах шириной 19 дюймов, предназначенных для монтажа в специальную стойку. Еще одна характеристика габаритов корпуса — высота. Она измеряется в юнитах (unit). Это порядка 45 миллиметров. Сервера бывают размером в 1 юнит (1U), 2 юнита (2U), 4 юнита (4U) и так далее. Как правило, сейчас клиенты размещают серверы в 1U-корпусах, так как с пользователей взимается плата за размер сервера пропорционально количеству юнитов. Например, 1U стоит одно количество денег, а 2U — в два раза большее. На деле, в 1U корпусе можно собрать как очень мощный двухпроцессорный сервер с двумя-тремя дисками, так и "слабенький" недорогой сервер, которого, тем не менее, хватит для размещения большинства проектов.

Серверы для colocation отличаются от обычных компьютеров, кроме необычного корпуса, материнской платой. Существуют специальные серверные материнские платы, которые содержат прямо на себе весь необходимый набор комплектующих — сетевые карты, видеокарты, контроллеры жестких дисков SCSI/ATA/SATA и так далее. Кроме того, к производству таких материнских плат предъявляются повышенные требования по качеству.

Вообще, сервер можно как собрать "руками" самостоятельно, так и купить готовый. Однако нужно помнить о том, что сервер отличается от обычного компьютера тем, что он постоянно работает, причем с серьезной нагрузкой. Работает без перерывов годами. Соответственно, нужно думать о необходимом количестве специальных вентиляторов, продумать прохождение воздушных потоков внутри сервера и так далее. Все эти моменты уже учтены в готовых серверах. Это очень важно.

Как правило, для colocation применяются специализированные серверы, которые собираются в специальных промышленных корпусах шириной 19 дюймов, и предназначены такие корпуса для монтажа в специальную стойку

В какой ситуации для клиента имеет смысл переходить на колокейшн?

Основных причин для перехода с виртуального хостинга на colocation две:

1. Ваш веб-проект настолько вырос, что потребляет столько ресурсов, сколько ему не могут предоставить на хостинговой машине провайдера. Мы помним, что на каждой хостинговой машине, кроме вас, "живет" еще несколько сотен серверов. Если проект большой, посещаемый, требует много вычислительных ресурсов, рано или поздно он начинает "тормозить" на "общем" хостинге. Да, возможно, что хостинг-провайдер просто поместил на физический сервер слишком много виртуальных веб-серверов, но зачастую это все же не так. Как только сервер начинает "тормозить" на хостинге, нужно заняться оптимизацией скриптов и запросов к базе данных. Если это не помогает, то нужно задумываться о colocation, изучать эту возможность, не пора ли действительно брать отдельный сервер.

2. Проекту нужно много дискового пространства. Сейчас на хостинге предлагают 500 мегабайт места или даже 1 Гб. Есть провайдеры, которые предлагают и больше. Однако разместить хотя бы 5 Гб на виртуальном хостинге уже просто нереально. Кстати, как правило, проекты, которым нужно много места, сталкиваются и с проблемами производительности, ведь эти данные не просто лежат на диске — с ними работают посетители. Много данных, надо полагать, предполагает наличие большого количества посещений. Ведь эти данные размещаются, чтобы люди их смотрели, а не просто так. На colocation же в вашем распоряжении окажется весь жесткий диск сервера или даже несколько дисков — сколько пожелаете и купите. Диски емкостью 100-150 Гб, выполненные по технологии SATA, стоят чуть более ста долларов. Более быстрые SCSI-диски подороже. Все это делает colocation очевидной возможностью для развития проектов, которые требуют много места. В конце концов, аренда многих гигабайт места на сервере у хостинг-провайдера по затратам делает услугу виртуального хостинга очень похожей на colocation или хотя бы сравнимой.

Насколько колокейшн дороже обычного хостинга?

Как правило, за пользование виртуальным хостингом взимается некая фиксированная плата, которая составляет несколько долларов в месяц. Кроме того, пользователь может приобрести дополнительные услуги. Например, больше дискового пространства, больше почтовых ящиков и так далее. Структура платежей в пользу хостинг-провайдера проста и понятна.

В случае с colocation все несколько сложнее. Пользователи colocation, во-первых, должны приобрести сервер. Как уже говорилось, цены на серверы начинаются от $800-1000. То есть цена "входного билета" значительно выше, чем в случае с виртуальным хостингом. Однако есть варианты — можно не покупать сервер, а недорого взять его в аренду у провайдера — об этом ниже.

Также пользователи colocation платят за размещение сервера. Как правило, цена этой услуги должна составлять порядка $50 — такова рыночная цена на сегодняшний день, середину лета 2004 года. Стоимость размещения сервера плавно снижалась с годами. Так, пять лет назад размещение colocation сервера стоило не менее $200-300 в месяц. Тогда такая цена обуславливалась крайне скудным предложением и эксклюзивностью услуг, так как клиентов были единицы. Сейчас цены находятся на уровне себестоимости, и снижение цены до $20, скажем, маловероятно. Впрочем, возможны варианты, и время все расставит по местам.

Пользователь colocation платит за трафик, который генерируется его сервером

Также пользователь colocation платит за трафик, который генерируется его сервером. В данный момент ситуация на рынке такова, что многие провайдеры предлагают неограниченный трафик за фиксированную сумму, которая, как правило, включена в стоимость размещения оборудования, о которой писалось выше. Однако есть один момент — провайдерам выгодно, чтобы трафик, генерируемый клиентом, был российским. То есть предназначался для пользователей, которые находятся в России. Провайдеры просят, чтобы трафик, создаваемый сервером, был как минимум наполовину российским. Таково предложение компании.masterhost, например. На практике практически все пользователи легко укладываются в такое ограничение, и проблем тут нет.

Если сравнивать стоимость размещения сайта на виртуальном хостинге и на colocation в цифрах, то хостинг для серьезного сайта в виртуальной среде стоит от $20 в месяц, а размещение собственного сервера — от $50 в месяц. Вполне сравнимые цифры, тем более что во втором случае ваш веб-сервер получает в десятки раз больше ресурсов. То есть colocation — это естественный путь развития для серьезных проектов.

Какие особые возможности колокейшн предоставляет по сравнению с хостингом?

Две главные возможности colocation — это несравнимо большее количество ресурсов (диска, памяти, процессорного времени) и гибкость настройки и конфигурации. На виртуальном хостинге ваш сайт находится на одной машине с еще несколькими сотнями похожих сайтов. Конечно, ресурсов вы получаете немного, но вполне достаточно для работы даже довольно серьезного ресурса. Однако, как только на сервер возникает повышенная нагрузка — например в часы пик или при резком увеличении количества посетителей по какой-то причине, — у пользователя возникают риски. Например, риск нехватки каких-то ресурсов. Риски, в общем, небольшие, но если ваш сайт — это, например, интернет-магазин, то каждая ошибка на сайте — это несделанный посетителем заказ. Стоит подумать, нужно ли рисковать в том случае, если за сравнимые деньги можно получить в пользование целый отдельный сервер.

Гибкость. Очень часто программистам, которые работают над сайтом, нужно поставить какие-нибудь дополнительные модули или использовать нестандартное программное обеспечение. Не всегда есть возможность установить на сервер нужное ПО и настроить его так, как нужно. В случае же с colocation этой проблемы не существует в принципе, так как администратор сервера может устанавливать что угодно и настраивать ПО любым образом.

Можно сказать, что виртуальный хостинг — это "детство" серьезных проектов, а colocation — их "зрелость". Переход на colocation — это естественный путь развития любого большого проекта, и таким веб-ресурсам однозначно нечего делать на виртуальном хостинге.

Бывает ли колокейшн на собственных компьютерах клиентов, и есть ли в этом смысл? Как в этом случае эти компьютеры обслуживаются?

Как правило, colocation — это именно установка собственного компьютера-сервера пользователя на площадку хостинг-провайдера. В этом случае клиент сам занимается администрированием сервера, его настройкой, а также принимает на себя риски, связанные с поломкой комплектующих. Это классический вариант. Однако в последнее время активно развивается направление аренды сервера у провайдера. Клиенту не нужно платить тысячу-полторы-две долларов за сервер. Можно его за небольшую плату арендовать у провайдера. Это интересный вариант для только запускающихся проектов, когда денег на покупку сервера еще нет. Впоследствии, как правило, можно выкупить сервер у провайдера или приобрести свой сервер независимо. Да, при аренде риски, связанные с поломкой сервера, берет на себя провайдер. То есть если провайдер сдает вам в аренду сервер, он отвечает за его работоспособность и за оперативную замену вышедших из строя комплектующих, если, не дай Бог, такое случится. Это интересный вариант, так как ехать в три ночи на другой конец города, чтобы поменять "полетевшую" память — не очень интересное занятие. А если пользователь живет в другом городе...

Насколько часто сейчас используется колокейшн?

Услуга многие годы развивалась. Пять лет назад клиентов colocation у провайдеров были единицы. Года три назад — десятки. Сейчас у серьезных провайдеров, занимающихся размещением серверов как отдельным бизнесом, уже сотни клиентов. Colocation используют интернет-магазины, сетевые СМИ, игровые порталы, баннерные сети, различные контент-проекты. Также многие компании выносят на colocation из своих офисов почтовые сервера и другие службы. Есть много вариантов использования colocation, и их становится все больше. Наблюдается четкая тенденция к "переезду" на colocation "выросших" из виртуального хостинга проектов, так как провайдеры предлагают не просто взять и поставить машину, а предоставляют полный комплекс услуг с администрированием клиентского сервера.

Какие сложности возникают перед клиентом при использовании колокейшн?

Главная проблема — необходимость наличия системного администратора, который установит и настроит операционную и хостинговую среду, а также будет потом заниматься поддержкой и администрированием системы. С одной стороны — да, это проблема. Но с другой — найти администратора несложно, и стоит это недорого. Нет необходимости, например, брать на работу "выделенного" человека. Вполне можно пользоваться и разовыми услугами по необходимости.

Однако хостинг-провайдеры предлагают и свои собственные услуги по администрированию. Те же специалисты, которые занимаются администрированием хостинговых серверов провайдера, вполне могут заниматься и сервером клиента. Стоить это будет значительно дешевле, чем привлечение клиентом стороннего специалиста.

Также есть проблема с "железом", которое потенциально может ломаться. Нужно брать сервер с серьезной гарантией или не покупать его, а брать в аренду у провайдера.

Какие существуют виды оплаты при колокейшн?

.masterhost предлагает клиентам colocation платить им за генерируемый исходящий трафик

Те же самые, как и в случае с оплатой хостинга. По сути, система приема платежей одна и та же — как для клиентов хостинга, так и для colocation. Кстати, тут есть одна интересная возможность. Наша компания, например, предлагает клиентам colocation платить им за генерируемый исходящий трафик. То есть если у проекта много исходящего трафика, мы вполне готовы даже заплатить за него клиенту. Возможно, что и не очень много, однако это вполне позволяет снизить плату за colocation или же вообще избавиться от нее. Проекты с довольно большим трафиком могут даже заработать.

В заключение хочу добавить несколько слов о неочевидных выгодах использования именно colocation, а не виртуального хостинга. Переходя на использование выделенного сервера для хостинга своих ресурсов, владелец сайта автоматически увеличивает посещаемость своего ресурса — просто потому что его сервер может просто физически принять и обслужить больше посетителей. Больше посетителей — это возможность показать больше рекламы, к примеру.

Используя colocation, можно значительно наращивать ресурсы сервера. Например, если понадобилось дополнительное дисковое пространство, покупаете за $100 диск на 120 Гб, и проблема решена. Стало больше посетителей, и сервер не справляется с работой скриптов — меняем процессор на более мощный, и проблем тоже нет.[ http://hostinfo.ru/articles/358]

Тематики

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > co-location

26 collocation

колокейшн

размещение сервера

Услуга по размещению вашего серверного оборудования на телекоммуникационном узле, имеющем высокоскростное подключение к сети Интернет, обеспечению технических условий функционирования оборудования, таких как стабильное электропитание, оптимальная температура и влажность, круглосуточный мониторинг состояния.

[ http://your-hosting.ru/terms/c/colloc/]

размещение физических серверов

со-размещение

Размещение оборудования Заказчика на площадях Провайдера, а также предоставление последним сервисных услуг по инсталляции, настройке, управлению и обеспечению безопасности установленного оборудования на базе фиксированной арендной платы.

[ http://www.outsourcing.ru/content/glossary/A/page-1.asp]

совместное размещение

Размещение оборудования электросвязи принадлежащего разным компаниям-операторам в одном помещении или здании (МСЭ-Т K.58).

[ http://www.iks-media.ru/glossary/index.html?glossid=2400324]Что такое "колокейшн"? И чем отличаются друг от друга colocation, co-location и collocation?

Вообще, все эти слова означают одно — размещение сервера клиента на технической площадке провайдера. Техническая площадка — это специализированное помещение с гарантированным электропитанием, поддержанием достаточно низкого уровня температуры, с охраной, системой пожаротушения и так далее. По сути, это узел связи. Разница в написании слова «colocation» возникла очень давно, причем по вполне естественным причинам. В оригинале, по-английски, верны все три написания этого слова. Поэтому все пишут его так, как привыкли. Вот и все.

Чем же отличается колокейшн от хостинга?

Colocation — это размещение своего оборудования (сервера) на технической площадке провайдера. Это действительно похоже на хостинг, когда вы размещаете свой веб-ресурс у провайдера. Однако виртуальный хостинг — это когда на провайдерской машине находятся сотни сайтов его клиентов, а colocation — когда клиент устанавливает своей сервер у провайдера и использует все его ресурсы только для размещения своего собственного сайта.

Как правило, для colocation применяются специализированные серверы, которые собираются в промышленных корпусах шириной 19 дюймов, предназначенных для монтажа в специальную стойку. Еще одна характеристика габаритов корпуса — высота. Она измеряется в юнитах (unit). Это порядка 45 миллиметров. Сервера бывают размером в 1 юнит (1U), 2 юнита (2U), 4 юнита (4U) и так далее. Как правило, сейчас клиенты размещают серверы в 1U-корпусах, так как с пользователей взимается плата за размер сервера пропорционально количеству юнитов. Например, 1U стоит одно количество денег, а 2U — в два раза большее. На деле, в 1U корпусе можно собрать как очень мощный двухпроцессорный сервер с двумя-тремя дисками, так и "слабенький" недорогой сервер, которого, тем не менее, хватит для размещения большинства проектов.

Серверы для colocation отличаются от обычных компьютеров, кроме необычного корпуса, материнской платой. Существуют специальные серверные материнские платы, которые содержат прямо на себе весь необходимый набор комплектующих — сетевые карты, видеокарты, контроллеры жестких дисков SCSI/ATA/SATA и так далее. Кроме того, к производству таких материнских плат предъявляются повышенные требования по качеству.

Вообще, сервер можно как собрать "руками" самостоятельно, так и купить готовый. Однако нужно помнить о том, что сервер отличается от обычного компьютера тем, что он постоянно работает, причем с серьезной нагрузкой. Работает без перерывов годами. Соответственно, нужно думать о необходимом количестве специальных вентиляторов, продумать прохождение воздушных потоков внутри сервера и так далее. Все эти моменты уже учтены в готовых серверах. Это очень важно.

Как правило, для colocation применяются специализированные серверы, которые собираются в специальных промышленных корпусах шириной 19 дюймов, и предназначены такие корпуса для монтажа в специальную стойку

В какой ситуации для клиента имеет смысл переходить на колокейшн?

Основных причин для перехода с виртуального хостинга на colocation две:

1. Ваш веб-проект настолько вырос, что потребляет столько ресурсов, сколько ему не могут предоставить на хостинговой машине провайдера. Мы помним, что на каждой хостинговой машине, кроме вас, "живет" еще несколько сотен серверов. Если проект большой, посещаемый, требует много вычислительных ресурсов, рано или поздно он начинает "тормозить" на "общем" хостинге. Да, возможно, что хостинг-провайдер просто поместил на физический сервер слишком много виртуальных веб-серверов, но зачастую это все же не так. Как только сервер начинает "тормозить" на хостинге, нужно заняться оптимизацией скриптов и запросов к базе данных. Если это не помогает, то нужно задумываться о colocation, изучать эту возможность, не пора ли действительно брать отдельный сервер.

2. Проекту нужно много дискового пространства. Сейчас на хостинге предлагают 500 мегабайт места или даже 1 Гб. Есть провайдеры, которые предлагают и больше. Однако разместить хотя бы 5 Гб на виртуальном хостинге уже просто нереально. Кстати, как правило, проекты, которым нужно много места, сталкиваются и с проблемами производительности, ведь эти данные не просто лежат на диске — с ними работают посетители. Много данных, надо полагать, предполагает наличие большого количества посещений. Ведь эти данные размещаются, чтобы люди их смотрели, а не просто так. На colocation же в вашем распоряжении окажется весь жесткий диск сервера или даже несколько дисков — сколько пожелаете и купите. Диски емкостью 100-150 Гб, выполненные по технологии SATA, стоят чуть более ста долларов. Более быстрые SCSI-диски подороже. Все это делает colocation очевидной возможностью для развития проектов, которые требуют много места. В конце концов, аренда многих гигабайт места на сервере у хостинг-провайдера по затратам делает услугу виртуального хостинга очень похожей на colocation или хотя бы сравнимой.

Насколько колокейшн дороже обычного хостинга?

Как правило, за пользование виртуальным хостингом взимается некая фиксированная плата, которая составляет несколько долларов в месяц. Кроме того, пользователь может приобрести дополнительные услуги. Например, больше дискового пространства, больше почтовых ящиков и так далее. Структура платежей в пользу хостинг-провайдера проста и понятна.

В случае с colocation все несколько сложнее. Пользователи colocation, во-первых, должны приобрести сервер. Как уже говорилось, цены на серверы начинаются от $800-1000. То есть цена "входного билета" значительно выше, чем в случае с виртуальным хостингом. Однако есть варианты — можно не покупать сервер, а недорого взять его в аренду у провайдера — об этом ниже.

Также пользователи colocation платят за размещение сервера. Как правило, цена этой услуги должна составлять порядка $50 — такова рыночная цена на сегодняшний день, середину лета 2004 года. Стоимость размещения сервера плавно снижалась с годами. Так, пять лет назад размещение colocation сервера стоило не менее $200-300 в месяц. Тогда такая цена обуславливалась крайне скудным предложением и эксклюзивностью услуг, так как клиентов были единицы. Сейчас цены находятся на уровне себестоимости, и снижение цены до $20, скажем, маловероятно. Впрочем, возможны варианты, и время все расставит по местам.

Пользователь colocation платит за трафик, который генерируется его сервером